一、Ollama介绍

Ollama 是一个轻量级、开源的工具,主要用于在本地设备(如电脑、服务器)上快速部署、运行和管理大语言模型(LLM),无需复杂的配置,适合开发者和普通用户快速体验开源模型。

- 它的核心特点包括:

- 简单易用:通过命令行即可操作,支持一行命令下载、启动模型(如 ollama run llama2 即可运行 LLaMA 2 模型),无需手动处理模型文件、依赖配置等复杂步骤。

- 支持主流开源模型:内置了对多种热门开源大模型的支持,如 LLaMA 2、Mistral、Phi-2、Gemini 开源版、Qwen(通义千问)等,用户可直接调用,也支持自定义模型。

- 本地化运行:模型完全在本地设备运行,数据不经过第三方服务器,适合对隐私敏感的场景(如处理本地文档、内部数据等)。

- 轻量化设计:体积小,资源占用相对可控,普通电脑(甚至笔记本)也能运行中小型模型(如 7B 参数模型),同时支持 GPU 加速(需显卡支持)以提升性能。

- 扩展能力:提供 API 接口,方便开发者将本地模型集成到自己的应用、脚本或工具中(如结合 LangChain 构建 RAG 系统、开发聊天机器人等)。

二、Ollama安装

官网下载连接:https://ollama.com/download/windows

网速慢自己翻墙

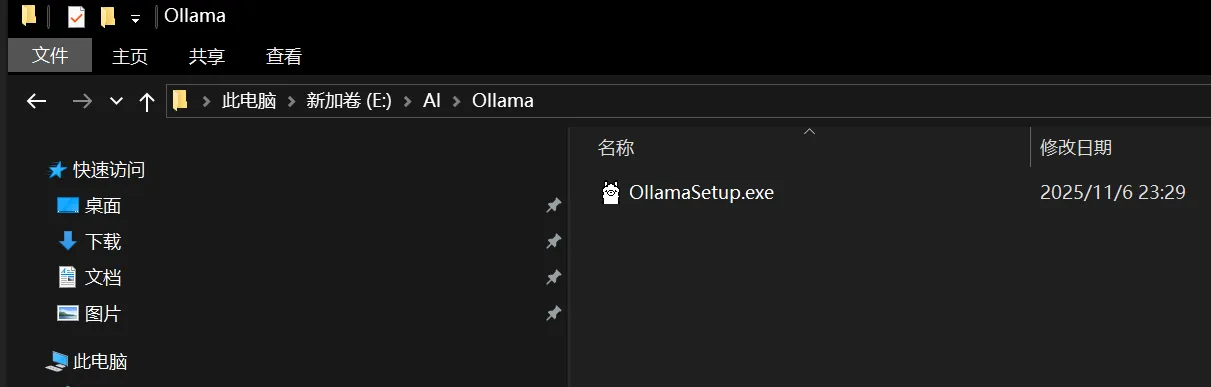

下载好安装包后,自己丢到一个其他盘去,不然安装是默认C盘无法修改的

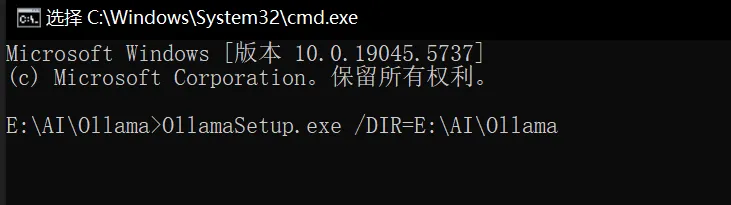

然后启动CMD命令窗口

然后启动CMD命令窗口

jsOllamaSetup.exe /DIR=E:\AI\Ollama

回车然后就会装在该目录下。

回车然后就会装在该目录下。

安装好后,更改模型的路径

一、转发匹配规则配置

ymlupstream songxuan {

server 192.168.201.100:8081 weight=5;

server 192.168.201.101:8082;

}

server {

listen 81;

server_name localhost;

# 精确匹配 /test

location = /test {

rewrite ^/test$ /demo permanent;

proxy_pass http://songxuan;

}

# 匹配 /test/ 开头的路径

location /test/ {

rewrite ^/test/(.*)$ /demo/$1 break;

proxy_pass http://songxuan;

}

location / {

root html;

index index.html index.htm;

proxy_pass http://songxuan;

}

error_page 500 502 503 504 /50x.html;

location = /50x.html {

root html;

}

}

-

写了两个匹配规则:

-

第一个匹配规则:访问 http://localhost:81/test 会重定向到 http://localhost:81//demo

-

第二个匹配规则:访问 http://localhost:81/test/xxx 会转发到 http://localhost:81/demo/xxx

-

使用 permanent 会返回301永久重定向,浏览器地址栏会显示变化

一、介绍与安装

"白盒监控"--需要把对应的Exporter程序安装到被监控的目标主机上,从而实现对主机各种资源及其状态的数据采集工作。

但是由于某些情况下操作技术或其他原因,不是所有的Exporter都能部署到被监控的主机环境中,最典型的例子是监控全国网络质量的稳定性,通常的方法是使用ping操作,对选取的节点进行ICMP测试,此时不可能在他人应用环境中部署相关的Exporter程序。针对这样的应用的场景,Prometheus社区提供了黑盒解决方案,Blackbox Exporter无须安装在被监控的目标环境中,用户只需要将其安装在与Prometheus和被监控目标互通的环境中,通过HTTP、HTTPS、DNS、TCP、ICMP等方式对网络进行探测监控,还可以探测SSL证书过期时间。

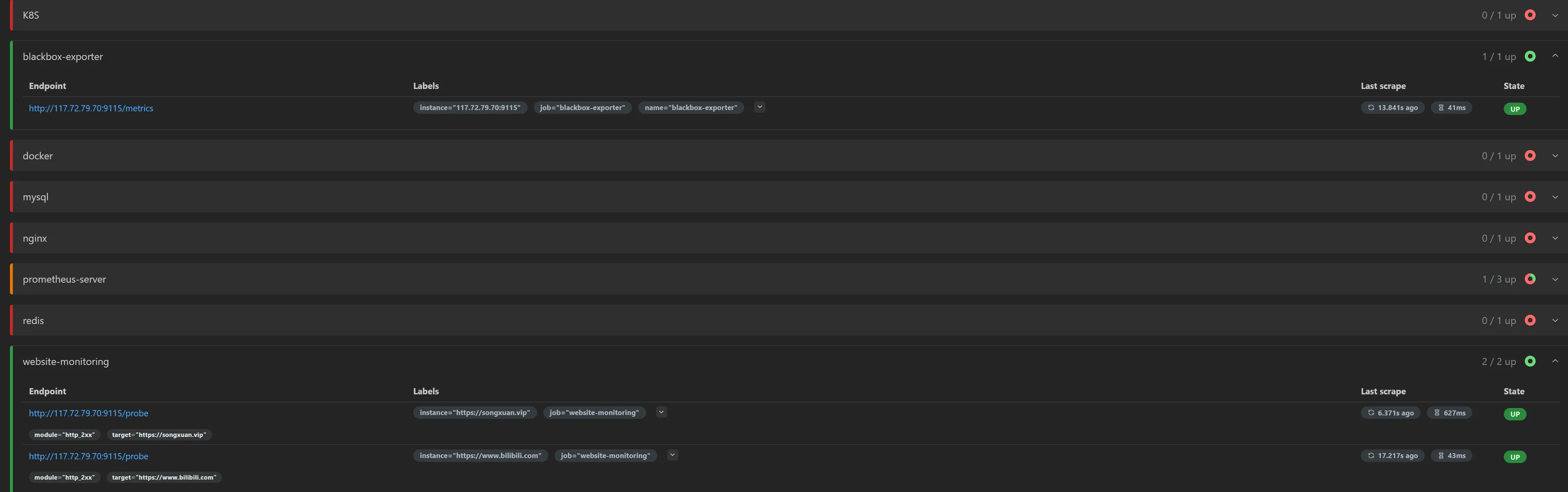

blackbox_exporter

● Prometheus 官方提供的 exporter 之一,可以提供 http、dns、tcp、icmp 的监控数据采集

安装blackbox_exporter

jswget https://github.com/prometheus/blackbox_exporter/releases/download/v0.27.0/blackbox_exporter-0.27.0.linux-amd64.tar.gz

tar -zxvf blackbox_exporter-*.tar.gz

cd blackbox_exporter-*

启动

js./blackbox_exporter

二、配置普罗米修斯

js# 全局配置

global:

scrape_interval: 15s

evaluation_interval: 15s

# 告警配置

alerting:

alertmanagers:

- static_configs:

- targets: ['192.168.201.110:9093']

# 规则文件配置

rule_files:

- '/server/prometheus/prometheus-3.5.0.linux-amd64/alert_rules/*.rules'

# 监控目标配置

scrape_configs:

# 监控Prometheus自身

- job_name: "prometheus-server"

file_sd_configs:

- files:

- /server/prometheus/node_exporter.yml

refresh_interval: 5s

# 监控Nginx

- job_name: nginx

static_configs:

- targets: ['192.168.201.104:9113']

labels:

name: "nginx"

# 监控Kubernetes

- job_name: K8S

static_configs:

- targets: ['192.168.201.100:31666']

labels:

name: "k8s"

# 监控Redis

- job_name: redis

static_configs:

- targets: ['192.168.201.104:9121']

labels:

name: "redis"

# 监控Docker

- job_name: docker

static_configs:

- targets: ['192.168.201.104:8080']

labels:

name: "docker"

# 监控MySQL

- job_name: mysql

static_configs:

- targets: ['192.168.201.104:9104']

labels:

name: "mysql"

# 监控Blackbox Exporter自身

- job_name: 'blackbox-exporter'

static_configs:

- targets: ['117.72.79.70:9115']

labels:

name: "blackbox-exporter"

# 通过Blackbox Exporter监控外部网站

#http配置

- job_name: "blackbox_http"

metrics_path: /probe

params:

module: [http_2xx]

static_configs:

- targets:

- https://www.baidu.com

- https://songxuan.vip

- https://songxuan.vip/category/ELK

- https://www.baidu.com/

relabel_configs:

- source_labels: [__address__]

target_label: __param_target

- source_labels: [__param_target]

target_label: instance

- target_label: __address__

replacement: 117.72.79.70:9115

# 监控告警alertmanager9093端口

- job_name: alertmanager

static_configs:

- targets: ['192.168.201.110:9093']

labels:

name: "alertmanager"

jsprobe_success # 是否探测成功(取值 1、0 分别表示成功、失败)

probe_duration_seconds # 探测的耗时

# 关于 DNS

probe_dns_lookup_time_seconds # DNS 解析的耗时

probe_ip_protocol # IP 协议,取值为 4、6

probe_ip_addr_hash # IP 地址的哈希值,用于判断 IP 是否变化

# 关于 HTTP

probe_http_status_code # HTTP 响应的状态码。如果发生重定向,则取决于最后一次响应

probe_http_content_length # HTTP 响应的 body 长度,单位 bytes

probe_http_version # HTTP 响应的协议版本,比如 1.1

probe_http_ssl # HTTP 响应是否采用 SSL ,取值为 1、0

probe_ssl_earliest_cert_expiry # SSL 证书的过期时间,为 Unix 时间戳

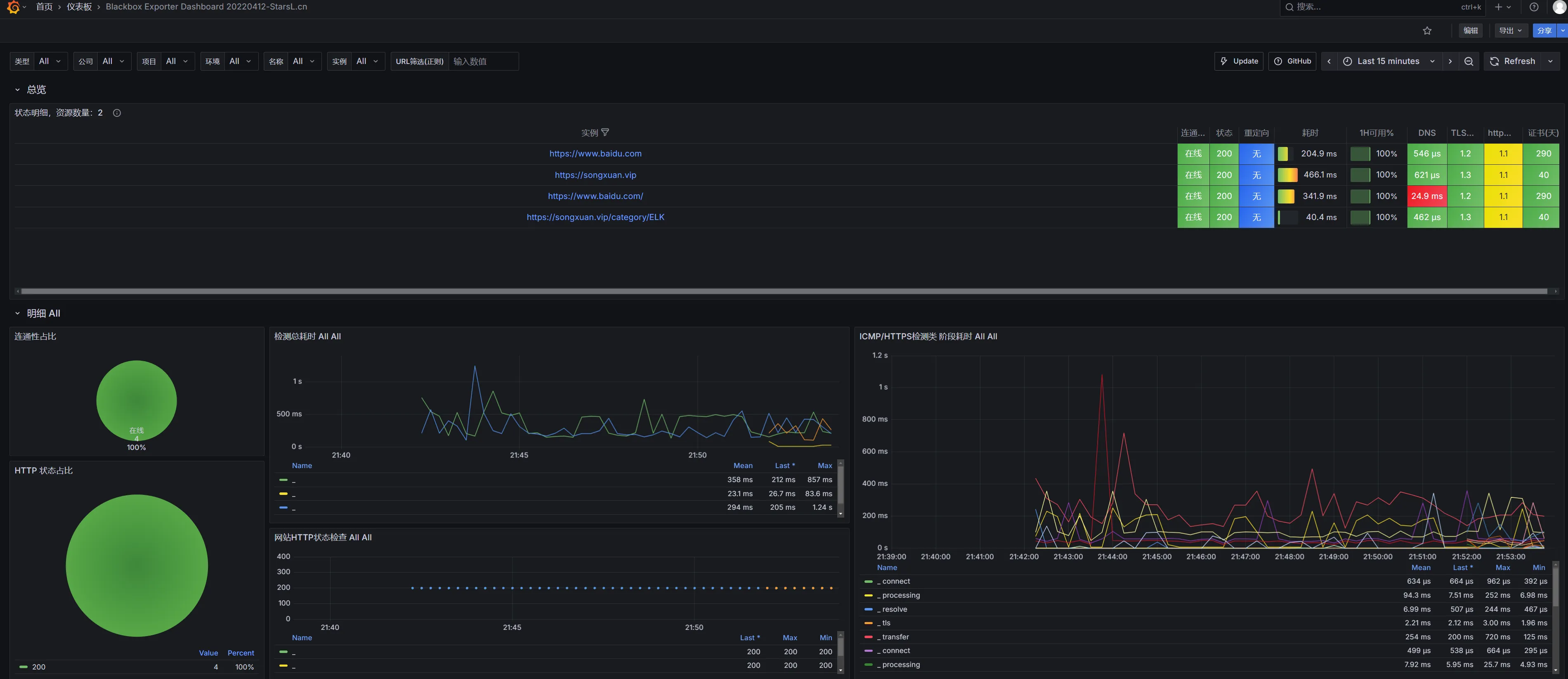

三、导入值班看板

9965、7587

一、把docker命令放入容器内部的Jenkins使用docker命令

因为Jenkins内部没有docker命令,需要此配置

jscd /var/run

chown root:root /var/run/docker.sock

chmod 777 /var/run/docker.sock

然后给Jenkins修改docker-compose文件修改,添加数据卷进行映射

ymlversion: "3.1"

services:

jenkins:

image: jenkins/jenkins

container_name: jenkins

ports:

- 8080:8080

- 50000:50000

volumes:

- ./data/:/var/jenkins_home/

- /usr/bin/docker:/usr/bin/docker

- /var/run/docker.sock:/var/run/docker.sock

- /etc/docker/daemon.json:/etc/docker/daemon.json

最后重新执行docker-compose启动jenkins,然后进入容器测试一下docker命令是不是能用

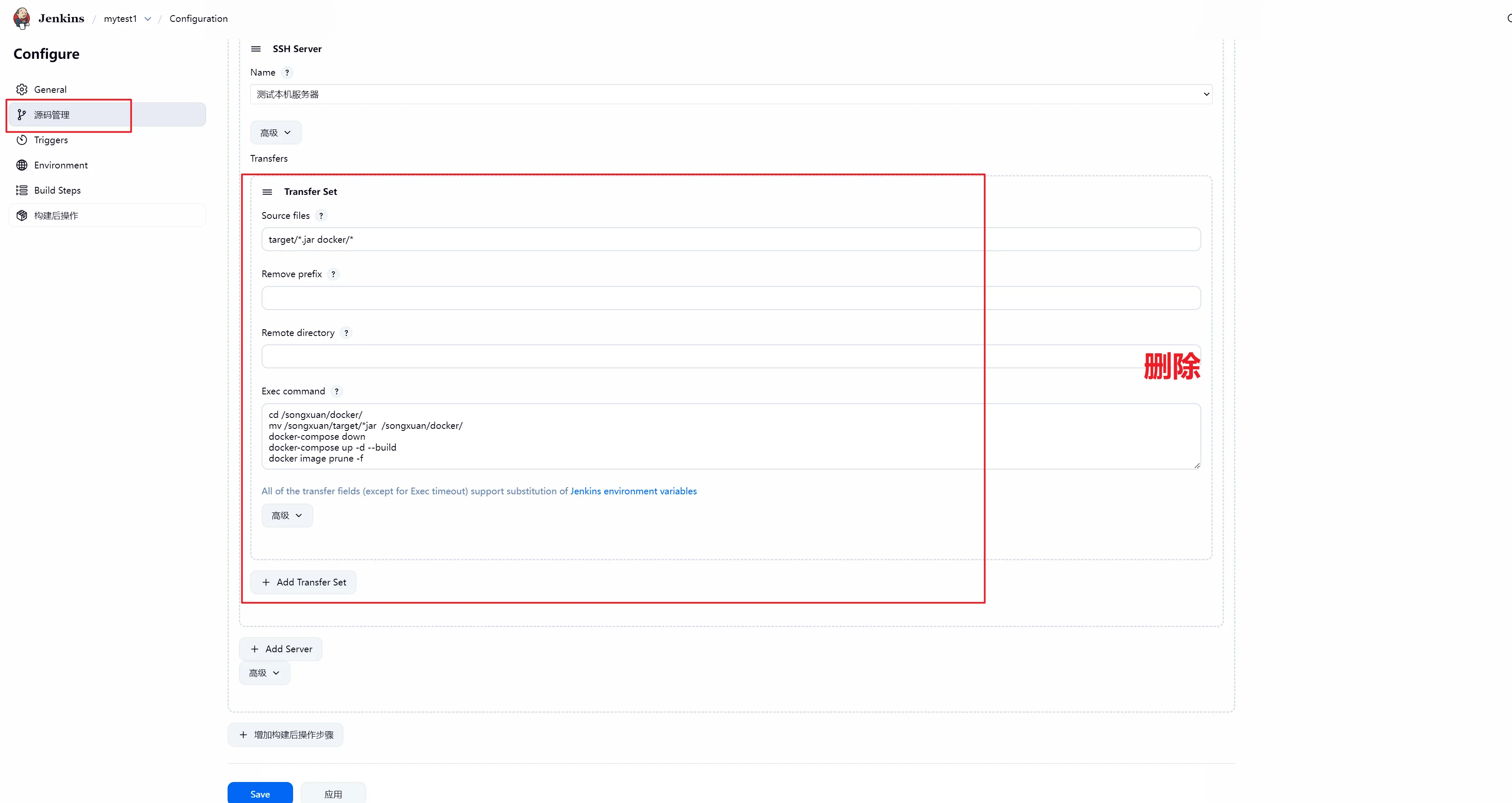

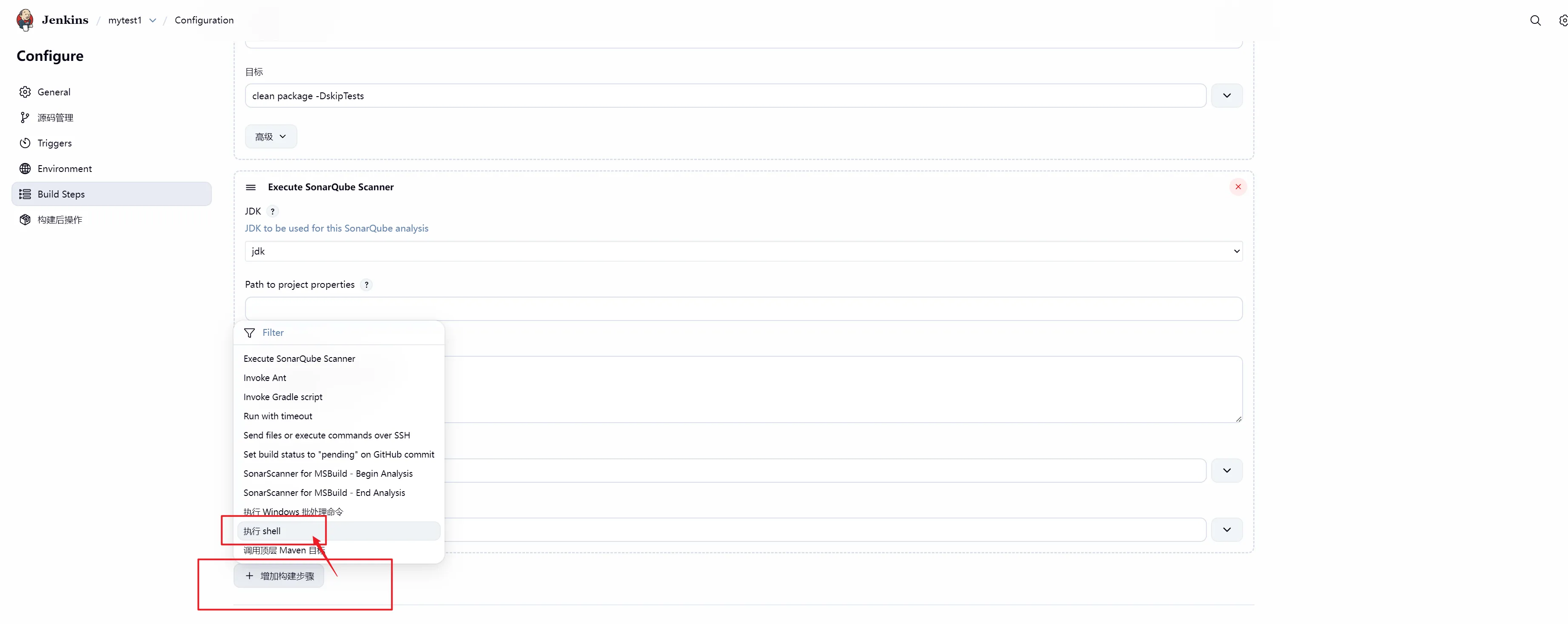

二、进入Jenkins把之前的构建后操作步骤删除

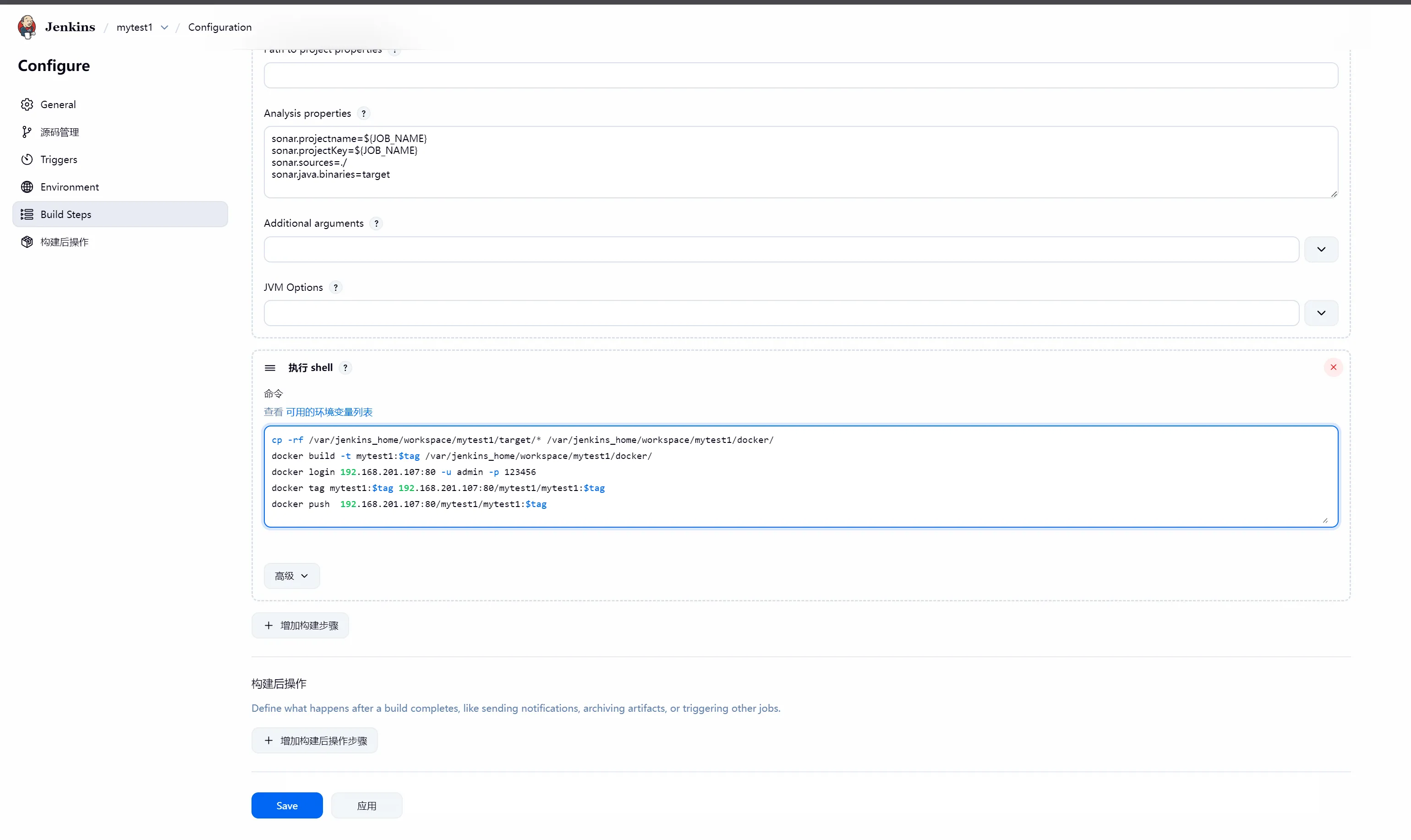

新增一步shell命令操作,直接在Jenkins内部容器进行打包

jscp -rf /var/jenkins_home/workspace/mytest1/target/* /var/jenkins_home/workspace/mytest1/docker/

docker build -t mytest1:$tag /var/jenkins_home/workspace/mytest1/docker/

docker login 192.168.201.107:80 -u admin -p 123456

docker tag mytest1:$tag 192.168.201.107:80/mytest1/mytest1:$tag

docker push 192.168.201.107:80/mytest1/mytest1:$tag

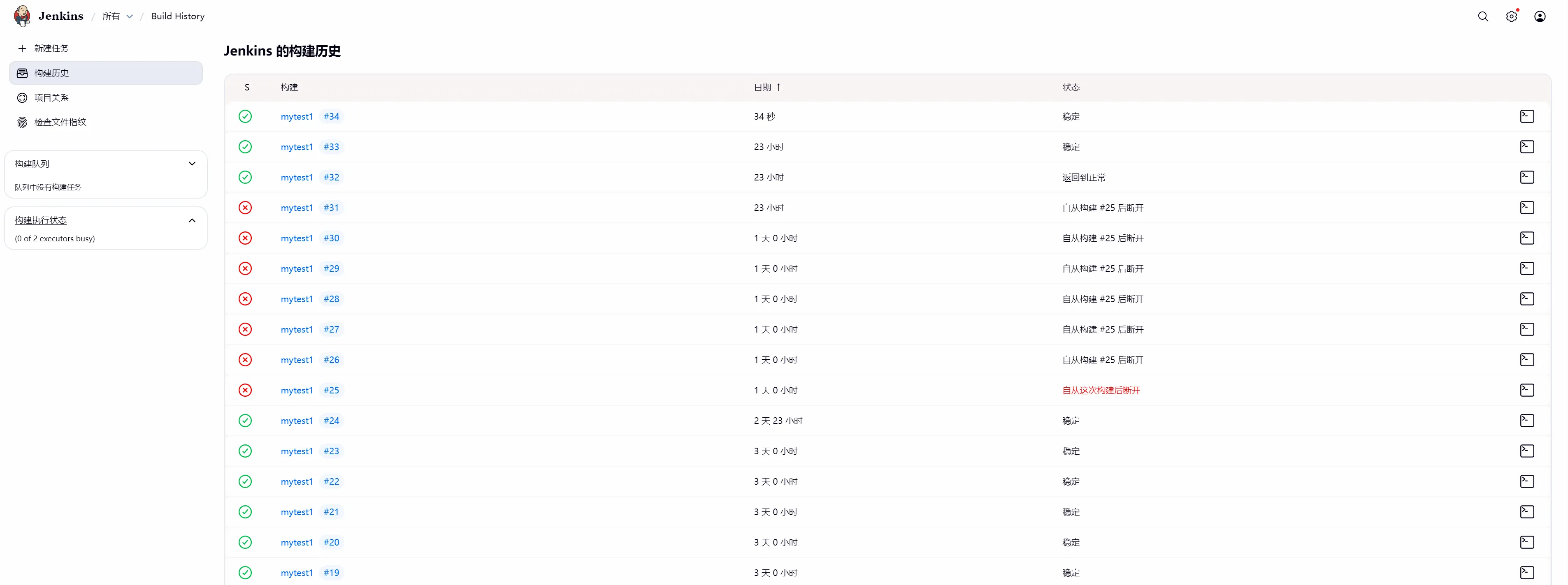

然后查看构建成功

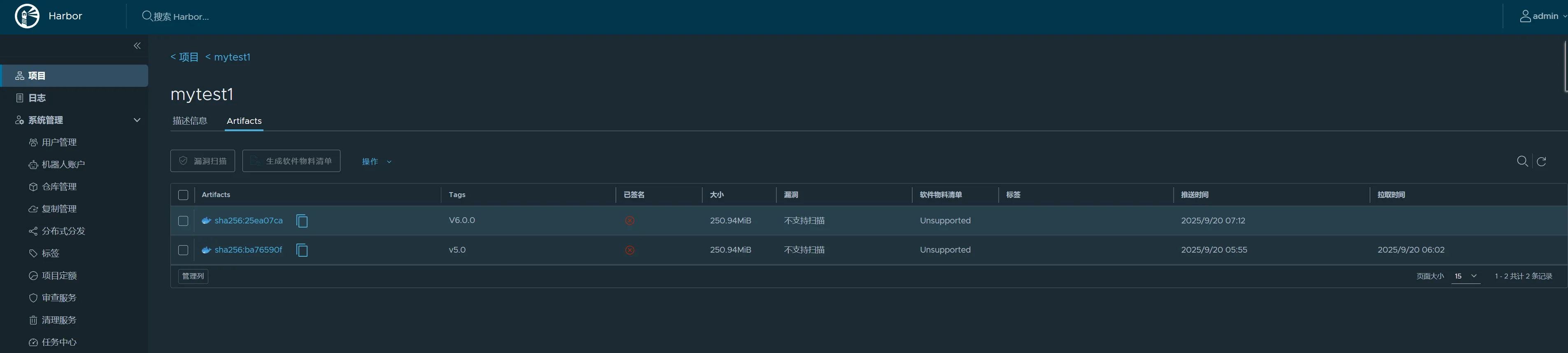

harbor仓库也有新的版本镜像

harbor仓库也有新的版本镜像

1.简介

官网地址: https://helm.sh/zh/

Helm是一个Kubernetes应用程序包管理工具,它允许你轻松管理和部署Kubernetes应用程序。Helm通过使用称为Charts的预定义模板来简化Kubernetes应用程序的部署和管理。Chart包含了一组Kubernetes对象定义,可以描述一个应用程序的完整部署和资源需求,包括Deployment、Service、ConfigMap、Secret等。使用Helm,你可以轻松地安装、升级、卸载和回滚Kubernetes应用程序。

同时,Helm还提供了一些便捷的功能,如依赖管理、全局变量、条件渲染等,可以帮助你更好地管理应用程序的部署。Helm有两个主要的组件:Helm客户端(helm)和Helm服务器(Tiller)。Helm客户端可以在本地运行,而Tiller则运行在Kubernetes集群中,并负责将Charts转换为Kubernetes对象。

2.安装Helm

下载地址: https://github.com/helm/helm/releases

- tar -zxvf 安装包

- mv helm /usr/local/bin #移动到此目录下

- 添加仓库:helm repo add bitnami https://charts.bitnami.com/bitnami

3.概念

-

Chart 代表着 Helm 包。它包含在 Kubernetes 集群内部运行应用程序,工具或服务所需的所有资源定义。你可以把它看作是 Homebrew formula,Apt dpkg,或 Yum RPM 在Kubernetes 中的等价物。

-

Repository(仓库) 是用来存放和共享 charts 的地方。它就像 Perl 的 CPAN 档案库网络 或是 Fedora 的 软件包仓库,只不过它是供 Kubernetes 包所使用的。

-

Release 是运行在 Kubernetes 集群中的 chart 的实例。一个 chart 通常可以在同一个集群中安装多次。每一次安装都会创建一个新的 release。以 MySQL chart为例,如果你想在你的集群中运行两个数据库,你可以安装该chart两次。每一个数据库都会拥有它自己的 release 和 release name。

4.使用Helm

4.1搜索 charts

Helm 自带一个强大的搜索命令,可以用来从两种来源中进行搜索:

#从 Artifact Hub 中查找并列出 helm charts。 Artifact Hub中存放了大量不同的仓库。

shhelm search hub